Legislativas

Según fuentes oficiales, el hackeo a la Policía Federal se realizó desde adentro de la fuerza. Sin embargo, fuentes confiables sostienen que no fue así. El contenido, que complica a la gestión de Rodríguez Larreta, incluye material sensible, incluyendo la identidad de los denunciantes y testigos contra causas narcos.

La explicación oficial que brinda la fuerza asegura que el hecho fue perpetrado haciendo uso de la técnica conocida como “phishing” y sindica como culpable a “alguien de adentro”. Mientras tanto, en la PFA existe una fuerte interna por la sucesión de Néstor Roncaglia.

A raíz del hecho, el ministerio de Seguridad de la Nación que conduce Patricia Bullrich hizo la denuncia ante la Justicia. Por su parte, según informó la agencia de noticias TELAM, desde la Policía de la Ciudad de Horacio Rodríguez Larreta afirmaron que, tras revisar el contenido difundido, el mismo no contiene datos sobre la fuerza porteña.

El jefe del Laboratorio de Investigación de la empresa de seguridad Informática ESET, Camilo Gutiérrez, explicó a REALPOLITIK que existen dos maneras de perpetrar un hackeo de estas características: “Es posible que se haya tratado de un ataque de ingeniería social, es decir, que alguna de las personas que manejan esas cuentas haya sido engañada para entregar las credenciales de acceso. Eso puede suceder cuando ingresan a un sitio no seguro que les pide información para continuar la navegación con una excusa, como la necesidad de actualizar información”. En ese sentido, el experto recomienda que “sean pocas las personas que tengan las contraseñas y, a la vez, que estén capacitadas para evitar estas amenazas”.

La otra posibilidad es que “hayan logrado ingresar a algún dispositivo”. Al respecto explicó: “Esto puede ocurrir cuando, por ejemplo, un usuario descarga un contenido no seguro en su teléfono, en este caso. El hacker logra acceder a todo el contenido del smartphone que, en la actualidad, incluye correos electrónicos, redes sociales, cuentas bancarias”.

Pero tampoco puede descartarse una tercera posibilidad o, mejor dicho, una mezcla de las dos anteriormente citadas. Así lo detalló Gutiérrez: “Por un lado, hablamos del factor humano vinculado a la falta de capacitación sobre seguridad informática. Otro punto central tiene que ver con la tecnología de seguridad que utilice el organismo, ya sea un antivirus o programas de navegación cuidada”. Aunque advierte que “la gestión de tecnología también resulta fundamental”.

“Pueden tener los mejores sistemas de seguridad en una empresa u organismo gubernamental y ser hackeados igual. ¿Cómo? Por ejemplo, ingresando al correo electrónico del organismo desde un dispositivo personal. El empleado descarga un archivo no seguro y listo”, aporta el experto.

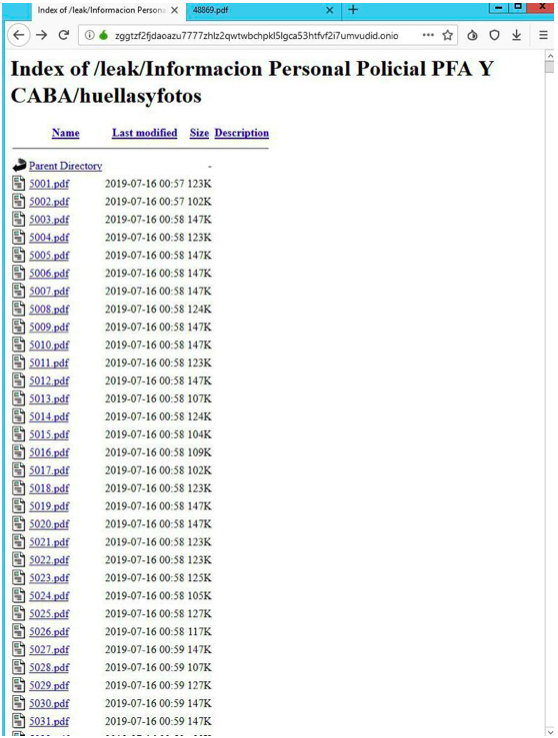

El #GorraLeaks2.0 estalló el lunes, con la difusión de una gran cantidad de datos sensibles de la Policía en la deep web (más conocida como internet “oculta” o “profunda”) y el hackeo de la cuenta de Twitter de Prefectura. Sin embargo, no es la primera vez que el ministerio de Seguridad de la Nación sufre una violación de este tipo. En enero de 2017, el mail de la ministra Patricia Bullrich fue hackeado y, en mayo de ese año, filtraron correos electrónicos con información de la división Crimen Organizado.

El autor de esta nueva filtración dice ser el mismo que el de la primera. Se presenta como “[S]”: “Este país es un desastre en ciberseguridad… ¿Y así quieren hacernos votar con computadoras? Dejen de vender humo. Si reportás vulnerabilidades, difícilmente las corrijan. Es probable que hasta te denuncien y te persigan”. Y aclaró: “La experiencia en esta clase de intrusiones me permitió tomar las medidas necesarias para evitar ser rastreado y por lo tanto detenido”.

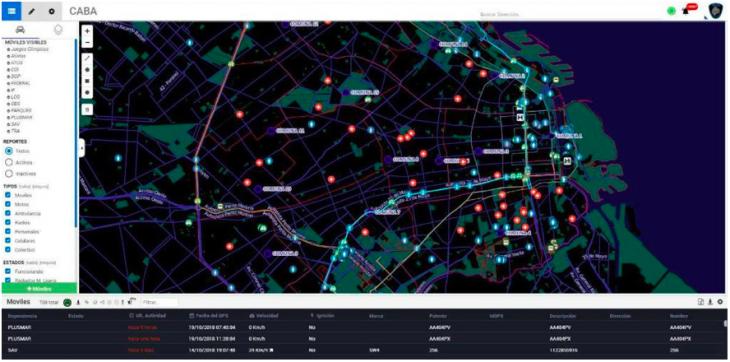

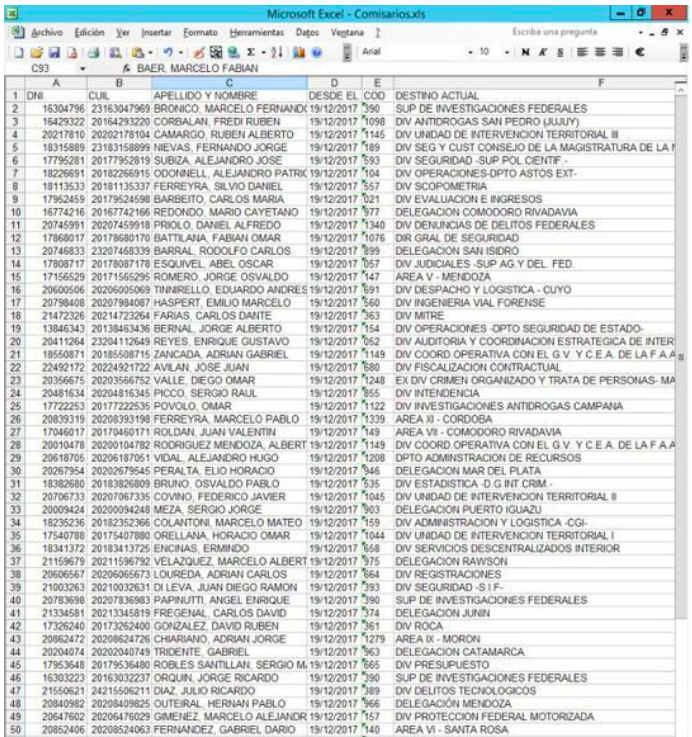

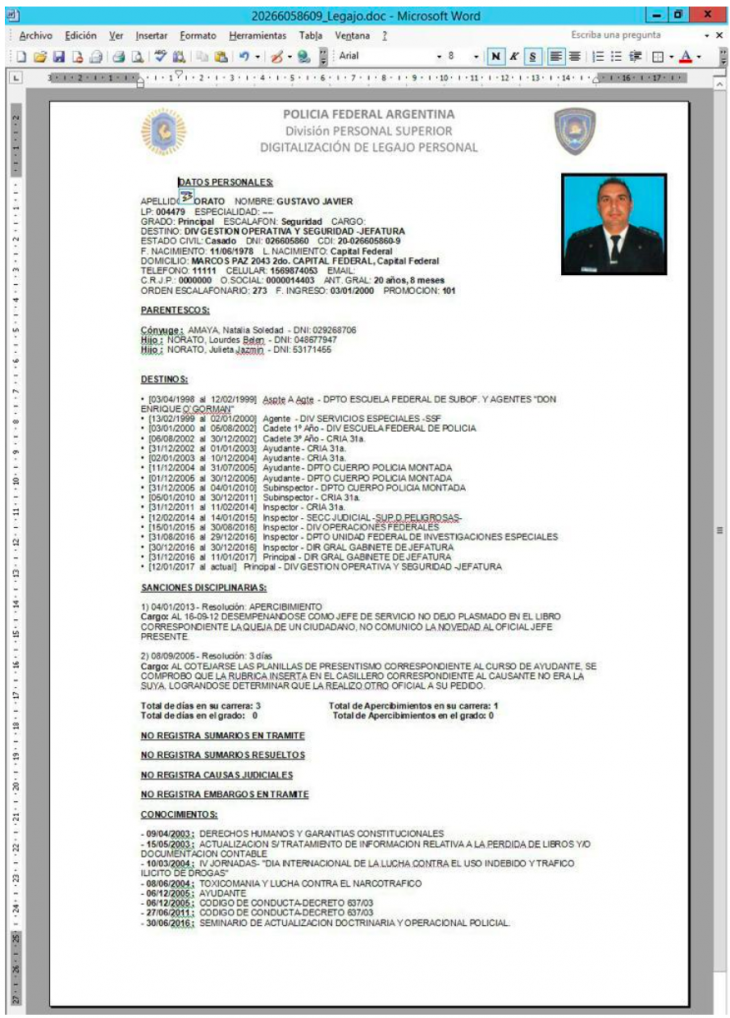

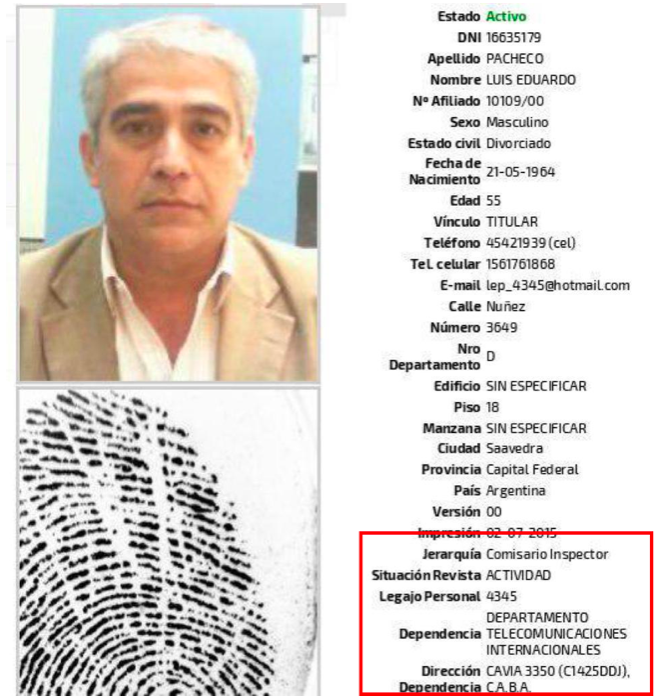

“[S]” dijo que en los últimos meses estuvo “espiando la red de la PFA (computadoras, servidores, correos electrónicos, etcétera), gracias a los accesos concedidos por su personal altamente capacitado en seguridad informática”. La filtración incluye datos personales completos de policías, agentes encubiertos, declaraciones de testigos en causas contra el crimen organizado, audios entre superiores y escuchas telefónicas.

El especialista se encargó de aclarar, contrariando las versiones oficiales, que “no hay phishing ni alguien de adentro” y se reconoció como “la misma persona” que hizo el hackeo dos años atrás. “En aquel momento en el ministerio de Seguridad salieron a detener a perejiles”, recuerda.

En este marco, REALPOLITIK consultó al periodista y experto en informática Iván Velázquez, reconocido hacker catalogado por muchos como uno de los mejores formados en el mundo, ya que trabajó en lugar como la NSA de Estados Unidos desde el Uruguay y en la actualidad asesora al servicio secreto alemán, que tiene la seguridad de la primer ministro Angela Merkel en temas informáticos y seguridad personal.

Velázquez refirió que “en el mundo de los hackers criollos del ciberespacio, de ese mundillo, se dice que (el hecho) fue por una infección de un virus letal no detectable en un archivo PDF o Word, mandado a una computadora en red de intranet que usa la Policía Federal que se encuentra en la delegación de la Policía Federal de Concordia, Entre Ríos, y a partir de esa acción el virus se fue metiendo en todo el brocal de la red de todo el sistema que usa la policía”.

El experto relata que los hackers criollos que interactúan en el ciberespacio y en fluida comunicación entre ellos son “pibes que se pasan casi todo el día en actividad, son una luz” y saben que “desde la ministro de Seguridad, Patricia Bullrich, hasta funcionarios de alto nivel de ese ministerio y la jefatura de la Policía Federal en la persona de su jefe Néstor Roncaglia utilizan mails comunes y corrientes, el famoso Gmail”. Para Velázquez, “eso se debe al poco conocimiento y cero asesoramiento de la Inteligencia Criminal que depende de ese ministerio y comanda el jefe de Gabinete Gerardo Milman. Lo extraño es que no usen correos cifrados de acceso público como el Tutanota, que en la inteligencia alemana es utilizado por todo el personal que está en esa área de seguridad informática, o sea, personal policial o civiles. Son todos unos cachivaches ya que de esa área depende la seguridad nacional y en especial la de los ciudadanos. Todo el material sensible lo suben a una nube, cosa que por protocolos de seguridad informática está totalmente prohibido. Así como están las cosas con esta gente. Se sabe que el material chupado por el hacker contiene las denuncias anónimas que la gente hacia al 911 del ministerio en denuncias contra narcos, mafias, piratas del asfalto, etcétera. En ese material chupado están los nombres y apellidos y más datos personales de esa gente que denunció anónimamente”.

Finalmente, según pudo saber este medio, Bullrcih habría sido "extorsionada" por el hacker encargado de los #GorraLeaks2.0. Una vez hecho público el material, “[S]” la habría contactado vía internet solicitándole la suma de 1 millón de dólares como moneda de cambio para dar de baja el material. La ministra, como es evidente, no aceptó. (www.REALPOLITIK.com.ar)

¿Qué te parece esta nota?

COMENTÁ / VER COMENTARIOS

COMENTÁ / VER COMENTARIOS